2021 oct. 10

De Jean-Marie Bigard à la prison, 20 ans dèja...

23:01 - Par Antoine - Informatique - Lien permanent

Voici une retranscription de mon interview réalisé le 2 septembre 2021

par Andréa Louvel.

- Peux-tu en dire plus sur le contexte de cet évènement et où tu en étais dans ta vie professionnelle avant cette journée du 12 octobre 2001 ?

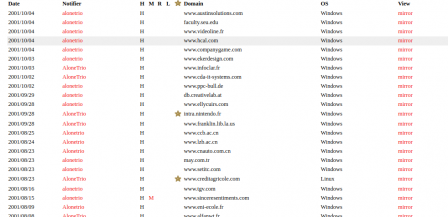

Cela faisait quelques mois que l’entreprise qui m’employait avait déposé le bilan. J’étais donc en recherche d’emploi. Sans diplôme et malgré quelques années d’expérience, la tâche n’était pas simple. J’avais donc eu la « mauvaise » idée de faire de la recherche d’emploi par la démonstration. J’auditais « sauvagement » les sites internet sous le pseudonyme AloneTrio, et modifiais la home page avec un message d’alerte destiné à l’administrateur en laissant mes coordonnées pour un éventuel emploi. #Naïf

On peut y trouver des noms tels que Nintendo, CreditAgricole, TGV, l’ENI, et bien d’autres non-listés ici et bien moins avouables… ;)

Cette activité me vaudra un petit passage au tribunal, l’entreprise Infoclar ayant déposé plainte. J’écoperai de 17 000 francs d’amende et d’un rappel à la loi quelques mois plus tard.

- Étais-tu particulièrement actif dans le domaine informatique avant cette période ?

J’ai toujours eu des activités en lien avec l’informatique. J’ai commencé par la scène démo et crack sur Atari ST. Pour cela il fallait bien pouvoir accéder au Minitel, RTC et BBS (ancêtre du web pour les plus jeunes) sans dépenser un sou que je n’avais pas à 14-15 ans ;) C’est donc naturellement que je me suis tourné vers le piratage téléphonique en premier lieu, essentiellement la BlueBox, qui consistait à appeler un numéro vert (gratuit) à l’étranger (Égypte, Argentine, Émirats Arabes, …) Il s'agissait ensuite d’envoyer certaines fréquences et pauses pour « récupérer » la ligne et pouvoir appeler où bon nous semble gratuitement à travers le monde.

Il existait une petite communauté française dans cette mouvance phreaking (piratage téléphonique) et hack/bidouille en tout genre. J’ai le souvenir d’avoir rédigé quelques documents sur les « recherches » que je menais à cette époque, mais impossible de remettre la main dessus.

- Si la majeure partie de l'anecdote a lieu le 12 octobre 2001, c'est pourtant deux jours plus tôt que l'histoire commence. Que s'est-il passé le 10 octobre ?

Alors que venait de finir le spectacle de Jean-Marie Bigard à la télé, l’annonce de son site internet www.bigard.com attire mon attention. Je ne sais pour quelle raison, mais je vais scanner toutes les machines voisines pour lister les machines potentiellement « hackables ». Plusieurs machines sont alors listées quand la page web de l’une d’entre elles me saute aux yeux :

Ça ne sent pas bon ça ! Encore que … ils cherchent peut-être des informaticiens au SIG ! Je décide regarder de plus près la machine et de réfléchir à la suite plus tard, et vois une belle base de données SIG.MDB de 60 Mo ; là c’est un peu la panique. Que faire ? Les appeler ? S’il s’agit d’une base fictive, d’une machine de style ‘honey pot’, je n’aurais pas l’air malin, surtout au vu de la façon dont elle est (ou non) protégée. Bref, ça sent la blague.

Je décide malgré tout de récupérer cette fameuse base. Quelques minutes plus tard, j’observe ce qu'elle contient : des logins, des mots de passe, des adresses e-mails de plein de gens de gouvernements et d’ambassades de tous les pays du monde, entre autres. Je n’y crois vraiment plus à ce moment-là, il me semble impossible que ces couples soient valides. J’en choisis un au hasard, fais un essai sur le site et… Ça rentre, la base est valide ! J'ai accès à l'Intranet de Matignon...

Que faire maintenant ? Contacter le SIG ? Si oui, par téléphone, par mail ? Et que dire surtout ? Je commence par leur envoyer un mail, grâce aux adresses de personnes du SIG dans la base. J’en prends deux ou trois et leur envoie le message suivant :

« Monsieur,

Je suis, dans la vie, ingénieur sécurité en informatique, et actuellement sans emploi depuis quelques semaines en raison du dépôt de bilan de mon ancien employeur. Je me permets de vous écrire, car étant donné le temps « libre » dont je dispose ces derniers temps, je recherche des failles dans les systèmes informatique de sociétés, et ainsi remonter l’info afin de trouver un éventuel emploi. J’ai donc pu constater de nombreux problèmes liés à la sécurité, sur plusieurs machines, du S.I.G., certains pouvant mettre en danger la totalité des machines dont est responsable le S.I.G. Il serait très important, pour vous, de me contacter rapidement, afin de vous les expliquer et ainsi vous permettre de les corriger rapidement.

Cordialement, AloneTrio »

La réponse ne se fait pas attendre car elle arrive quelques minutes plus tard.

« Monsieur,

Comment puis-je vous joindre ? Pouvez-vous m'appeler ? Je vous remercie,

Cordialement, Benoît Thieulin »

Que faire à présent, l’appeler ?

Je décide de me lancer, après tout il y a peut-être un boulot à la clef !

Je prépare sur un papier toutes les petites notes concernant les machines du SIG.

Il est presque 15h00 lorsque j’appelle.

- AloneTrio : Allo ! Oui bonjour, je viens de recevoir votre mail m’indiquant de vous rappeler.

- SIG : Oui, je viens de lire votre mail très inquiétant.

- AloneTrio : Et bien oui, je suis tombé par hasard sur des machines vous appartenant et qui ont de gros problèmes de sécurité, et je tenais à vous mettre au courant pour éviter que d’autres y aient accès.

- SIG : Ah oui, dites m’en plus.

- AloneTrio : La machine xxx.xxx.xxx.xxx a le bug unicode par exemple. (…)

- SIG : Je vais vérifier tout ceci, merci, et pouvez-vous me rappeler vers 17h00 ?

- AloneTrio : 17h00, très bien, bonne journée.

- SIG : Merci encore, au revoir.

La conversation s’achève ainsi, et sur une bonne note, un « merci » ! Si je dois les rappeler à 17h00, c’est que c’est gagné, ils vont sans doute me proposer un poste ! L’heure arrive, je les rappelle :

- AloneTrio : Oui, rebonjour, Antoine S., vous m’aviez demandé de vous rappeler.

- SIG : Oui, dites-moi, qui êtes-vous exactement ?? Que voulez-vous ??

- AloneTrio : Comme je vous l’ai dit, je suis à la recherche d’un emploi et je suis tombé par hasard sur vos…

- SIG : Par hasard ??

- AloneTrio : Oui, je scannais les machines aux alentours du serveur web de Bigard, et vos IP sont très proches.

- SIG : Vous voulez me dire que les machines du S.I.G. ont la même IP que le site de Bigard ?

- AloneTrio : Non pas du tout, mais elles sont dans la même class C.

- SIG : Soit, mais qui vous a demandé de regarder nos machines ?

- AloneTrio : C’est le hasard, c’est tout, mais le plus important c’est que je puisse vous prévenir avant que quelqu'un trouve le trou de sécu.

- SIG : Vous savez que c’est interdit ce que vous faites ?

- AloneTrio : Vous prévenir ?

- SIG : Vous en avez parlé à quelqu'un ?

- AloneTrio : Uniquement à Damien Bancal de zataz.com

- SIG : ARGH NON !! PAS À DAMIEN BANCAL ! NON ! NON !

- AloneTrio : N’ayez crainte je ne lui ai pas dit grand-chose.

- SIG : Bon, faites attention tout de même.

- AloneTrio : Très bien.

- SIG : Au revoir.

- AloneTrio : Au revoir.

Finalement, pour le boulot, ce n’est pas gagné ! Si on se fie au ton employé dans le dernier coup de fil, ils ont même l’air pas content du tout. Je soupire, et me dis que cela m’apprendra à vouloir aider. Mais cette affaire est loin de s’arrêter là. Deux jours plus tard, peu avant 18h00, on sonne à la porte, mais pas à l’interphone... Tiens ? Qui cela peut-il bien être ? Je regarde par le judas, et y aperçois deux têtes au premier plan, ainsi qu’un grand nombre d’autres visages tout le long du couloir. J’ouvre, mais une personne pousse la porte violemment pour l’ouvrir en grand.

- M. SANTO ?

- Oui ?

Tout s’enchaîne très vite ensuite, par une clef de bras contre le radiateur tandis que douze personnes rentrent dans le salon.

- Vous êtes en garde à vue à partir de maintenant, vous pouvez faire appeler un proche ou un parent, vous avez le droit de voir un avocat la première heure puis la vingtième heure. Désirez-vous utilisez votre droit de voir votre avocat ?

- Quoi ? Mon avocat… Mais je n’ai pas d’avocat, moi !

- On peut vous en commettre un d’office.

- Je n’en sais rien moi, je n’ai pas d’argent, je suis sans emploi, et puis je n’y connais rien à tout ça !

- L’avocat commis d’office est gratuit.

Un policier dit à un autre :

- Attention Michel, derrière toi !

Il ne s’agit en réalité que de mon amie qui sortait de la salle de bain et qui arrivait dans le salon. Elle a le droit au même traitement, de la clef de bras à l’annonce des droits.

- Heu… Pardon mais… Vous êtes qui en fait ?

- PJ de Nantes, DST, et les gars de l’OCLCTIC ne vont pas tarder à arriver.

- Ah, parce qu’on attend encore du monde ? Mon amie n’a rien à voir avec ces histoires d'informatique vous savez, alors ça serait bien si vous pouviez l’interroger avant, que vous puissiez vérifier par vous-même et lui éviter la garde à vue.

- Oui, on imaginait un peu ça comme ça !

Elle part avec une dame de la PJ dans la chambre durant une bonne heure et demie. Ce qui suit est plutôt long, il faut compter le temps de la fouille, perquisition, déposition. Mon amie revient, elle est libre ! En effet, le procureur a accepté de la libérer.

Vers 20h00, l’ambiance s’est détendue, car les policiers ont compris que je ne suis pas un fou furieux. Trois personnes nous rejoignent, pendant que d’autres sont parties entre temps. Ce sont les gens de l’OCLCTIC venus avec du matériel du genre PC entre autres, et ils sont nettement plus sympas. Certes j’ai peut-être fait des bêtises à leurs yeux, mais je n’ai tué personne, ce qu’ils ont l’air d’avoir bien saisi. Ils débranchent tout de suite mon modem ADSL, et expliquent qu’il est tard, et qu’ils vont uniquement procéder à la perquisition numérique. On commence par mon premier PC, qui me sert de routeur (adsl – lan) et de serveur web. J’ai installé dessus l0pht crack, et j’ai un répertoire avec des sources de trojan. Cela ne leur plait pas beaucoup, alors hop ! Direction les pièces à conviction sous scellé. On passe à ma deuxième machine, un Free BSD fraîchement installé de la veille.

- Et ça c’est quoi ?

- Ça ? c’est une station Next !

- Et ça vous sert à quoi ?

- <troll> À jouer. </troll>

Je garde ma Next. La quatrième machine est une Linux Red Hat, avec certes seulement deux ou trois vieux exploits qui se battent en duel, mais cela suffira pour mettre le disque sous scellé. Cinquième machine : un portable, c’est celui de mon amie, et il n’y a rien dessus.

- C’est quoi ces deux disques durs là ?

- Ce sont mes deux anciens.

- C’est avec ceux-là que vous avez joué au SIG ?

- Oui, mais prenez aussi ce papier, ce sont les notes que j’ai rédigées avant d’appeler Benoît Thieulin.

Ils branchent mes disques sur leur énorme portable, puis fouillent un petit quart d’heure et me demandent régulièrement de m’expliquer et de leur donner des détails.

À 22h15, l’heure est venue de rejoindre ma suite royale. Ils me laissent donc au commissariat principal de Nantes, où je passe une nuit inoubliable en cage en compagnie de voleurs de mobylettes, de vendeurs de shit et de clochards avinés. Si seulement je m’étais douté qu’en voulant rendre service et peut-être trouver un boulot, j’allais tomber si bas ! Il n’en reste pas moins que ce qui est fait est fait. Il est 22h30 lorsque débute ma nuit qui s’annonce longue, dans une petite pièce aux odeurs aussi fortes qu’indescriptibles.

Comme on pouvait s’y attendre, la nuit est très longue : pas bougé, pas mangé, pas dormi. Au petit matin on m’offre quand-même le café, puis on me fait les empreintes des doigts et la photo. Les questions commencent alors, et tout se passe plutôt bien. On m’explique enfin que le SIG a porté plainte pour Intrusion dans un S.T.A.D.(Système de Traitement Automatisé de Données). On me présente les imprimés des fichiers trouvés sur mes disques durs. Je les reconnais, ils impriment la déposition, je signe. Je pense à ce moment-là que la libération est proche, mais que nenni.

J’apprends qu’une autre plainte a été déposée, par la société Infoclar, qui déclare un manque à gagner de plusieurs dizaines de milliers de francs à la suite de mon défacement ! Leur méthode de calcul semble plus que douteuse au passage, mais passons. Je réponds alors à toutes leurs questions concernant Infoclar, et espère enfin pouvoir sortir cette fois-ci.

Je suis pourtant remis en cellule à 15h15. Et oui, il faut attendre que le procureur valide la fin de la garde à vue ! Près d’une heure et quart plus tard, je peux enfin partir, et on me dit que je serai recontacté prochainement...

Je ferai le 13h de France 2, quelques magazines, et un peu de radio mais je n'ai gardé que ces deux petits souvenirs :

- En quelques lignes, ton parcours depuis ce jour ?

Ces vingt dernières années ont été grandement plus calmes. J’ai fait quelques SSII dans l’administration systèmes, l’administration réseaux, la sécurité au sens large. J’ai réalisé des missions dans divers groupes tel que La Poste ou la MAAF, et fais un petit passage chez divers hébergeurs et opérateurs ( network consulting, FREE,... ). J’ai même fait de l’admin sys pour un laboratoire de recherche en écriture manuscrite ;).

Je suis actuellement au SOC d’un grand hébergeur international où je réalise aussi des pentests et audits pour différents clients.

Globalement cette histoire de SIG ne m’a pas porté grand préjudice dans mon parcours professionnel. J’ai toujours joué cartes sur table lors de mes entretiens et ai presque toujours trouvé des interlocuteurs ouverts et compréhensifs.

Avec le recul, il ne faut pas perdre de vue que nous étions dans un moment particulier de l’histoire : peu après le 11 Septembre et peu avant les élections présidentielles. L’Intérieur était sans doute à cran et répondait avec « fermeté » à tout ce qui pouvait sembler être une attaque.

Pour l’anecdote, j’ai finalement rencontré Benoît Thieulin en 2015 lors de son passage à Nantes. Nous avons échangé quelques mots autour d’un café au sujet de cet évènement. Une personne charmante finalement ;)

J’ai encore des centaines d’anecdotes de ce type à raconter, qui pourraient faire l’objet d’un livre… Allez savoir….